کشف یک آسیبپذیری خطرناک در تلگرام / ویدئوی شیطانی!

تینا مزدکی: محققان ESET، نوعی اکسپلویت روز صفر (day-۰)، در نسخهی اندروید تلگرام کشف کردند که امکان ارسال فایل مخرب با پیشنمایش فایل ویدیویی را فراهم میکند. این اکسپلویت دریکی از انجمنهای هکری، باقیمتی نامشخص از ۶ ژوئن برای فروش گذاشتهشده بود. این اکسپلویت که توسط محققان «EvilVideo» نامگرفته است، این امکان را فراهم میکند که مهاجم بتواند پیلودهای مخرب ( بدافزار) اندرویدی را در کانالها، گروهها و چتها با پیشنمایش فایلهای رسانهای به اشتراک بگذارد.

محققان نمونهای از این اکسپلویت را به دست آوردند تا آن را آنالیز کنند؛ آنها درنهایت در ۲۹ ژوئن این مشکل را به تلگرام گزارش دادند و در ۱۱ جولای نیز تلگرام این آسیبپذیری را در نسخهی ۱۰.۱۴.۵ به بالا اصلاح کرد. بنابراین نسخههای اندرویدی ۱۰.۱۴.۴ و پایینتر، همچنان در برابر این بدافزار آسیبپذیرند.

چهطور این مشکل بزرگ را فهمیدند؟

محققان این اکسپلویت را بهعنوان تبلیغ دریکی از فرومهای هکری مشاهده کردند. در این پست، فروشنده تعدادی اسکرین شات و ویدئو از تست اکسپلویت در یک کانال عمومی تلگرام منتشر کرده بود. محققان این کانال را درحالیکه پیلود همچنان در دسترس بوده، شناسایی کردند، با این کار پیلود را به دست آوردند و توانستند آن را آنالیز کنند.

محققان با بررسی این پیلود، متوجه شدند که اکسپلویت روی نسخههای ۱۰.۱۴.۴ و قدیمیتر کار میکند. آنها حدس میزنند که بهاحتمالزیاد پیلود از طریق API تلگرام ساختهشده، چراکه به توسعهدهندگان این امکان را میدهد که فایلهای رسانهای خاصی را بهصورت برنامهنویسی شده در کانالها یا چتها آپلود کنند.

به نظر میرسد اکسپلویت به توانایی بازیگر تهدید برای ایجاد یک پیلود بستگی دارد که برنامهی اندرویدی را بهعنوان یک پیشنمایش چندرسانهای و نه بهعنوان یک پیوست باینری نمایش بدهد. این پیلود مخرب پس از به اشتراک گذاشتن در چت، بهصورت یک ویدیوی ۳۰ ثانیهای ظاهر میشود.

در حالت پیشفرض، فایلهای رسانهای ارسالشده در تلگرام، بهصورت خودکار دانلود میشوند. بنابراین اگر کاربری گزینهی دانلود خودکار را همچنان فعال داشته باشد، با ورود به چت، بهصورت خودکار پیلود مخرب را دانلود میکند. ویژگی دانلود خودکار را میتوان از طریق تنظیمات غیرفعال کرد، اما در چنین شرایطی هم باز کاربر با زدن دکمه دانلود در گوشهی چپ سمت بالا، میتواند این پیلود را دانلود کند.

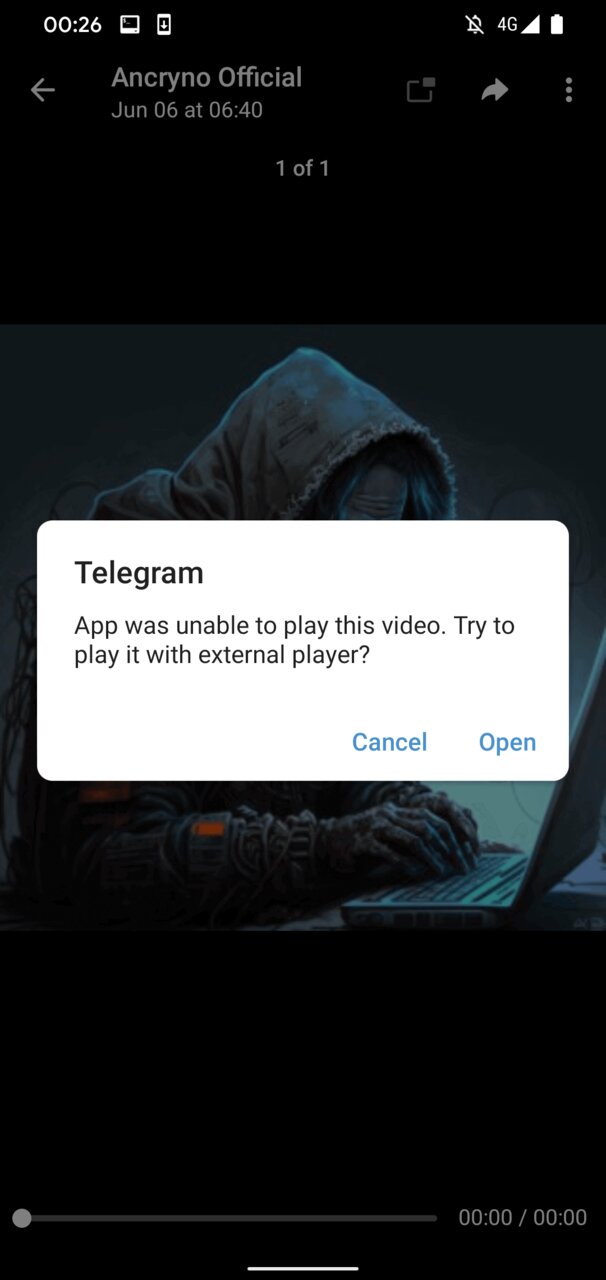

اگر کاربر ویدئو را پخش کند، تلگرام پیامی مبنی بر عدم امکان پخش این ویدیو نمایش داده و از کاربر میخواهد که با پخشکنندههای خارجی (اپلیکیشنی غیر از تلگرام) ویدیو را پخش کند(شکل زیر). این هشدار اصلی تلگرام است که محققان در سورس کد برنامه تلگرام برای اندروید پیدا کردند که توسط پیلود مخرب ساخته و نمایش داده نمیشود.

هشدار تلگرام

اگر کاربر دکمه Open را در پیام نمایش دادهشده انتخاب کند، به او درخواست نصب برنامه مخرب بهعنوان پخشکننده خارجی داده میشود. همانطور که در تصویر زیر دیده میشود، قبل از نصب از کاربر درخواست میشود که نصب برنامههای ناشناخته تلگرام را فعال کند.

در مرحله بعد، برنامه مخرب موردنظر، که قبلاً بهصورت پیشنمایش یک فایل ویدیویی نمایش دادهشده بود، با پسوند apk دانلود شده و کاربر در حقیقت فایل apk را بهعنوان پخشکننده خارجی نصب میکند. جالب اینجاست که ماهیت آسیبپذیری باعث میشود که فایل apk به اشتراک گذاشتهشده، درست مانند یک ویدئو به نظر برسد. برنامهی مخرب اصلاً برای این منظور دستکاری نشده است؛ به همین دلیل محققان بر این باورند که بهاحتمالزیاد بازیگر تهدید از فرآیند آپلود سو استفاده کرده است. محققان اعلام کردند که نتوانستند خود اکسپلویت را دوباره بازتولید کنند و فقط نمونهی به اشتراک گذاشته توسط فروشنده را بررسی و تائید کردند.

پس نسخهی وب و دسکتاپ چه میشود؟

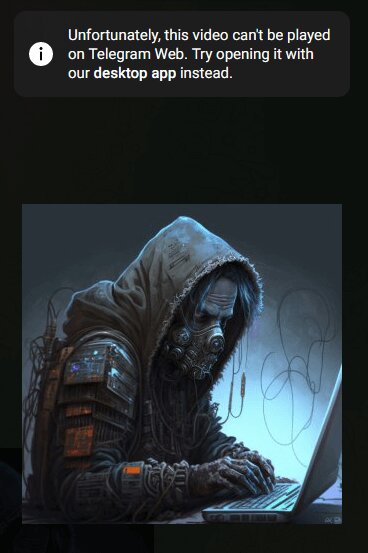

بااینکه پیلود ارائهشده فقط برای نسخهی اندرویدی منتشرشده بود، اما محققان آن را در نسخه وب و تلگرام ویندوز نیز اجرا کردند و همانطور که پیشبینی میشد این اکسپلویت بر این نسخهها اجرا نشد.

در نسخه وب، بعد از پخش ویدئو پیامی مبنی بر باز کردن ویدئو در برنامههای دسکتاپ داده شد؛ در حالی که فایل درواقع یک باینری اجرایی اندروید (APK) بود، حتی اگر آن را بهصورت دستی هم دانلود میکردند، بانام و پسوند Teating.mp۴ ذخیره میشد. خوشبختانه این فایل نوعی فایل MP۴ شناخته شد و جلوی اکسپلویت نیز گرفته شد (برای مخرب بودن در این نسخه باید پسوند فایل apk باشد).

تقریباً در مورد نسخه دسکتاپ نیز همین اتفاق رخداده است. فایل دانلود شده بانام و پسوند Teating.apk.mp۴ ذخیره شد. نکتهای که در این مرحله حائز اهمیت بود، این است که حتی اگر مهاجم از بدافزار ویندوزی (مثلاً با پسوند exe) استفاده کند، تلگرام آن را نوعی فایل رسانهای شناسایی میکند و جلوی اکسپلویت را میگیرد.

چه کسی پشت این ماجرا است؟

محققان اعلام کردند که اطلاعات زیادی در خصوص بازیگر تهدید ندارند، اما توانستند بر اساس اکانت تلگرامی که پستها را منتشر کرده است، سرویس مشکوک دیگری را در ارتباط با آنها پیدا کنند. این بازیگر تهدید در ۱۱ ژانویه پست دیگری برای سرویس Android cryptor-as-a-service منتشر کرد که در آن ادعا کرده است، بدافزارهای اندرویدی را FUD میکند.

محققان پس از کشف این آسیبپذیری آن را در ۲۶ ژوئن به تلگرام گزارش دادند اما تلگرام پاسخی به آنها نداد. در تاریخ ۴ جولای بار دیگر این گزارش به تلگرام داده شد و این بار تلگرام پاسخ آنها را داد و درنهایت در ۱۱ جولای با انتشار نسخهی ۱۰.۱۴.۵ این آسیبپذیری را اصلاح کرد. بنابراین اگر تلگرام نسخهی اندرویدی را به نسخهی ۱۰.۱۴.۵ یا بالاتر بروز کنید، فایل ارسالی دیگر بهصورت پیشنمایش یک فایل رسانهای نمایش داده نمیشود.

منبع: welivesecurity

۳۲۳

آیا شما به دنبال کسب اطلاعات بیشتر در مورد "کشف یک آسیبپذیری خطرناک در تلگرام / ویدئوی شیطانی!" هستید؟ با کلیک بر روی پزشکی، اگر به دنبال مطالب جالب و آموزنده هستید، ممکن است در این موضوع، مطالب مفید دیگری هم وجود داشته باشد. برای کشف آن ها، به دنبال دسته بندی های مرتبط بگردید. همچنین، ممکن است در این دسته بندی، سریال ها، فیلم ها، کتاب ها و مقالات مفیدی نیز برای شما قرار داشته باشند. بنابراین، همین حالا برای کشف دنیای جذاب و گسترده ی محتواهای مرتبط با "کشف یک آسیبپذیری خطرناک در تلگرام / ویدئوی شیطانی!"، کلیک کنید.